Blog Mefop

Cyber Risk - Introduzione al fenomeno ed alle strategie di intervento

- Gestione del rischio

- Privacy

- Fondi pensione

- Casse di previdenza

Dimensioni del Rischio Cyber ed economia sommersa

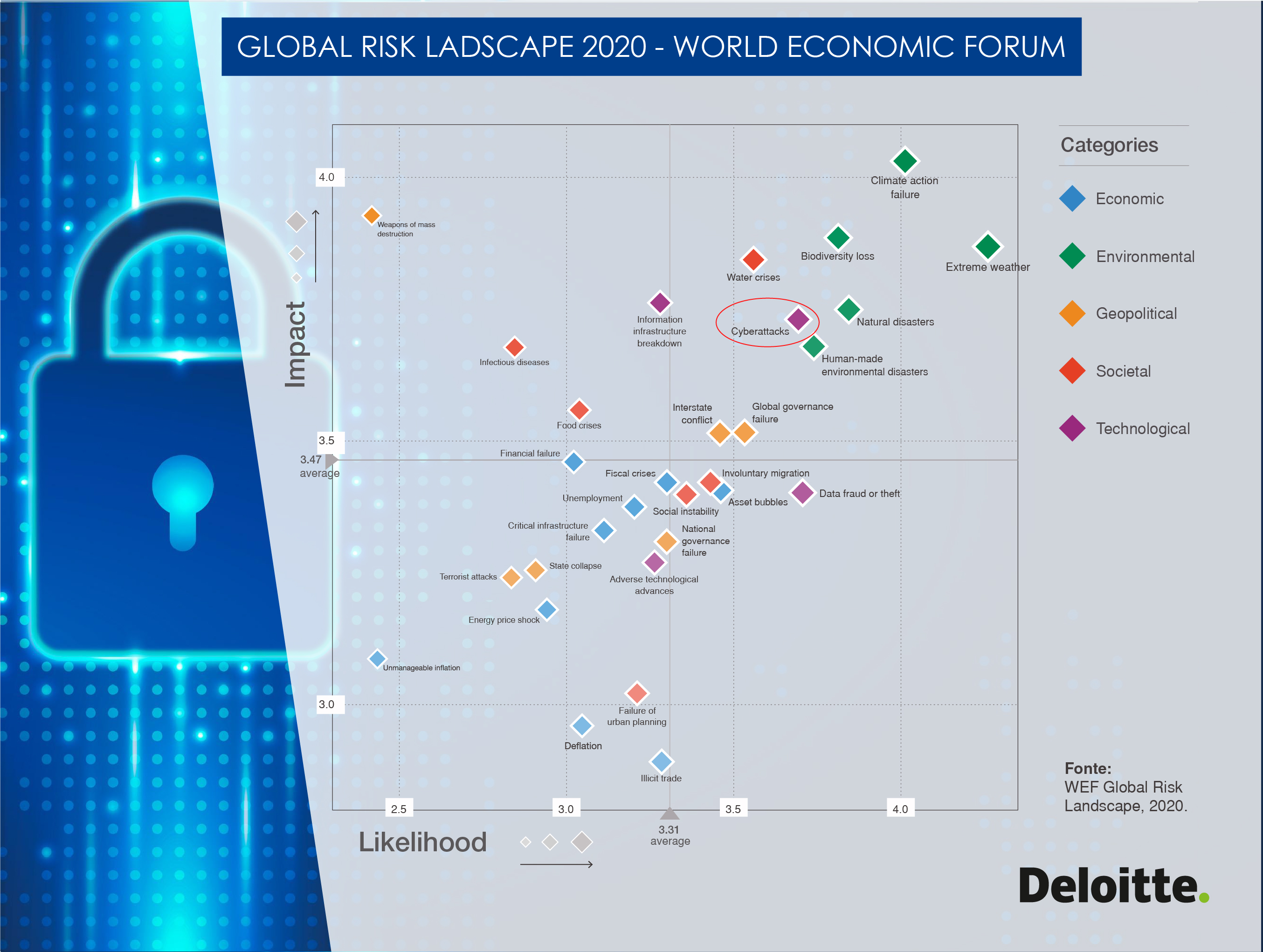

Il Word Economic Forum ha recentemente confermato la rilevanza dei Cyber Risk nel periodico studio sullo stato dei rischi globali che incombono sul pianeta. E’ particolarmente significativo notare come il rischio Cyber abbia raggiunto livelli di impatto e probabilità simili ai rischi che da sempre caratterizzano l’umanità, quali la siccità, i cambiamenti climatici o la disoccupazione.

Altro dato impressionate, che conferma gli ultimi trend associati al rischio cyber, è rappresentato dal volume di affari del cyber crime, ovvero dell’economica sommersa associata alla realizzazione degli attacchi cyber da parte delle organizzazioni criminali. Secondo le ultime statistiche disponibili, i guadagni illeciti provenienti dalla compromissione delle infrastrutture digitali, nonché relativi alla commercializzazione delle informazioni sottratte, ha raggiungo un giro d’affari di circa 600 miliardi di dollari. Basti pensare che tale dato ha un ordine di grandezza paragonabile al fatturato annuo prodotto illecitamente dal traffico di stupefacenti (stimato in circa 800 miliardi di dollari).

Altre statistiche importanti indicano tra gli obiettivi principali degli attacchi cyber attuali finalizzati rispettivamente all’interruzione di servizio (45% del totale) e furto di dati (35% del totale). Le perdite economiche medie causate da un singolo attacco subito ammontano inoltre a circa 1,1 milioni di dollari.

Percezione del rischio Cyber e fattore umano

A fronte dello scenario descritto in precedenza, nonché l’attenzione crescente da parte del Legislatore e delle diverse associazioni di categorie, stanno spingendo le organizzazioni pubbliche e private ad inserire la gestione del rischio cyber tra le iniziative a maggiore priorità nelle proprie agende. Ciò nonostante, secondo diverse indagini sul tema, il rischio Cyber è ancora considerato il principale rischio per il quale le funzioni aziendali non si sentono adeguatamente preparati nel gestirlo.

Tale percezione è sicuramente causata da una sottovalutazione ancora prevalente dei reali impatti associati ad un attacco cyber. Sebbene anche in questo senso la situazione è in continua evoluzione, anche considerando l’incidenza degli attacchi attuali che sfruttano proprio la scarsa preparazione degli utenti nel gestire in maniera non consona strumenti che sono parte delle attività quotidiane (come l’e-mail o la navigazione Internet).

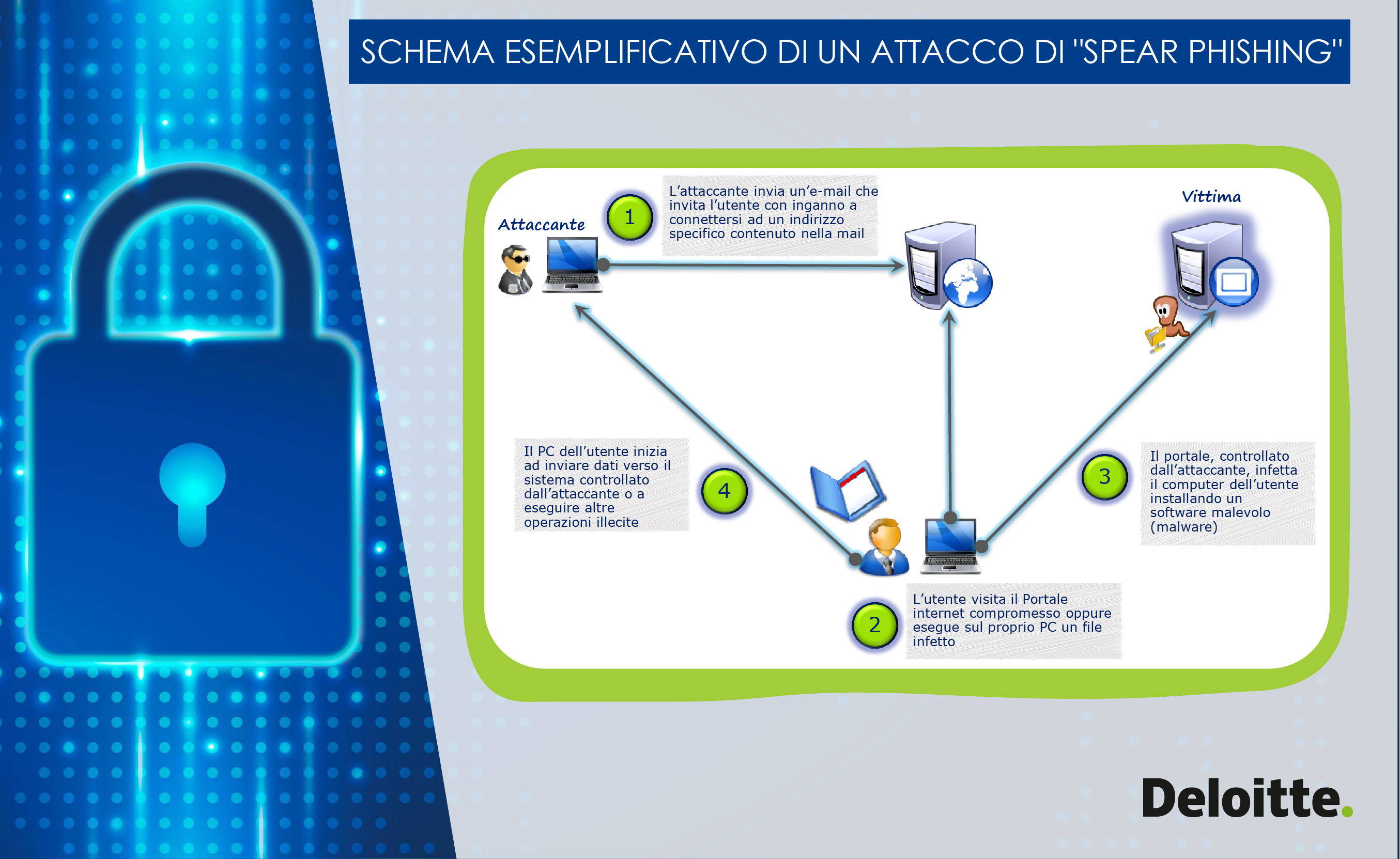

Alla base di diverse tipologie di compromissioni, che sfruttano proprio il fattore umano come vulnerabilità principali, ci sono le tecniche così dette di "spear phishing". Si tratta di attacchi veicolati principalmente via e-mail e finalizzati ad indurre gli utenti ad accedere a siti fraudolenti, mediante e-mail costruite in maniera mirata e verosimile, ma in realtà finalizzate a sottrarre credenziali di accesso valide e/o inoculare del software malevolo sulle postazioni degli utenti (inclusi i dispositivi mobili). Ciò consente agli attaccanti di realizzare altre compromissioni, con diverse finalità, tre le quali:

- Acquisire informazioni riservate;

- Creare disservizi per favorire estorsioni (e.g. ransonware);

- Realizzare frodi (e.g. esecuzioni di bonifici a destinatari illegittimi);

- Ottenere il controllo delle vittime per realizzare altri attacchi (e.g. Distributed Denial of Services).

Rischio Cyber e strategia di intervento

Come per altri rischi operativi, anche la gestione della cyber security deve prevedere un equilibrio tra rischio residuo/accettabile e misure di sicurezza adottate. In particolare una strategia integrata per la gestione del rischio Cyber deve prevedere misure tecnologiche, organizzative e di processo.

Molto spesso la gestione della cyber security risulta inefficace, proprio perché focalizzata esclusivamente su una di queste misure. Per diversi anni ad esempio, si è investito esclusivamente sulle misure di tipo tecnologico, come le soluzioni firewall o antivirus, che sono tuttavia insufficienti se non accompagnate da processi di gestione adeguati e personale adeguatamente preparato.

Il sistema di protezione deve essere inoltre basato su tre direttrici di intervento principali, ovvero:

- Prevenzione, con l’obiettivo di analizzare nel dettaglio il rischio ed identificare in anticipo le minacce emergenti, attuando le misure necessarie affinché la minaccia non si manifesti. Alcune misure esemplificative in questo ambito sono:

- Campagne di Awareness rivolte ai dipendenti al fine di sensibilizzarli su tematiche di Cyber Security, per la prevenzione di attacchi di Phishing, Social Engineering e data breach

- Misure tecnologiche (e.g. firewall, antivirus, antispam, sistemi di intrusion prevention, crittografia) per la protezione attiva delle principali minacce Cyber (e.g. malware, spam, phishing, denial of service)

- Attività di Vulnerability Assessment e Penetration Testing effettuate sui sistemi e applicativi aziendali, al fine di identificare tempestivamente le vulnerabilità esistenti ed il livello di "resistenza" ed attacchi esterni

- Campagne di Awareness rivolte ai dipendenti al fine di sensibilizzarli su tematiche di Cyber Security, per la prevenzione di attacchi di Phishing, Social Engineering e data breach

- Individuazione, con l’obiettivo di riconoscere tempestivamente le violazioni e le anomalie di sicurezza, laddove le misure preventive non fossero risultate efficaci a contrastare la minaccia ed effettuando un monitoraggio costante degli eventi rilevanti ai fini della sicurezza. Alcune misure esemplificative in questo ambito sono:

- Monitoraggio continuo (Security Operations Center) delle infrastrutture IT applicative per individuare tempestivamente eventuali tentativi di compromissione

- Identificare eventuali minacce cyber esterne al perimetro aziendale che potrebbero interessare l’organizzazione mediante attività di Cyber Threat Intelligence e/o Digital Risk Protection

- Monitoraggio continuo (Security Operations Center) delle infrastrutture IT applicative per individuare tempestivamente eventuali tentativi di compromissione

- Risposta, ad eventuali incidenti di sicurezza, contenendo i danni ed assicurando una corretta gestione di potenziali compromissioni, sia dal punto di vista tecnico, sia normativo ed organizzativo. Alcune misure esemplificative in questo ambito sono:

- Processi, procedure, strumenti e competenze per gestire gli incidenti cyber, al fine di ridurre le conseguenze in caso di compromissione

- Capacità di garantire la continuità operativa (e.g. Disaster Recovery e Business Continuity) in caso di disastro o attacchi finalizzati a creare disservizi.

- Processi, procedure, strumenti e competenze per gestire gli incidenti cyber, al fine di ridurre le conseguenze in caso di compromissione

PER APPROFONDIRE

Le tematiche trattate nell'articolo sono state oggetto del seminario: Gli enti del welfare alla prova del cyber risk

Guarda il video dell'intervento di Deloitte

Fabio Battelli

Deloitte Risk Advisory

Cyber Risk Services, Partner